تابع هش (hash function) چیست؟

آنچه در این مقاله خواهید خواند:

امروزه، رمزنگاری و امنیت اطلاعات به یکی از مهمترین دغدغههای دنیای دیجیتال تبدیل شده است. از ذخیرهسازی اطلاعات حساس گرفته تا تراکنشهای مالی و تایید هویتهای دیجیتال، همه به نوعی به سیستمهای رمزنگاری متکی هستند. در این میان، یکی از مفاهیم کلیدی که نقش حیاتی در حفظ امنیت ایفا میکند، تابع هش است. این تابع، دادهها را به یک مقدار ثابت و غیرقابل بازگشت تبدیل میکند که هیچکس نمیتواند از آن به اطلاعات اصلی دست یابد. اما چرا چنین سیستمی بهوجود آمده و چگونه عملکرد آن در دنیای دیجیتال باعث شده که به ابزاری مهم در دنیای بلاک چین و ارزهای دیجیتال تبدیل شود؟ در این مقاله، با تعریف hash function نحوه کارکرد آن و کاربردهای گسترده آن در زندگی دیجیتال آشنا خواهیم شد.

تعریف تابع هش

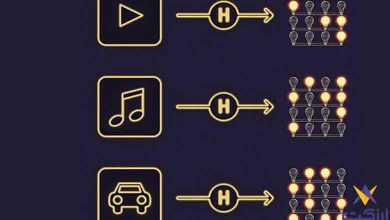

تابع هش (Hash Function) یک الگوریتم ریاضی است که هر ورودی از دادهها (که میتواند یک متن، یک فایل، یا هر نوع داده دیجیتال دیگر باشد) را به یک رشته ثابت از حروف و اعداد تبدیل میکند. این رشته معمولاً با نام هش شناخته میشود. مهمترین ویژگی hash function این است که اندازهی خروجی هش ثابت است، حتی اگر اندازه ورودی متفاوت باشد. برای مثال، اگر یک فایل متنی کوتاه داشته باشید یا یک فایل با حجم زیاد، در هر دو حالت hash function همان اندازهی خروجی را تولید میکند.

برای درک بیشتر، بیایید یک مثال ساده بزنیم. فرض کنید یک فایل متنی را به عنوان ورودی به تابع هش بدهید. hash function هش این ورودی را به یک رشته از کاراکترها تبدیل میکند که آن را بهعنوان هش شناخته میشود. حالا اگر شما همین فایل را تغییر دهید، حتی اگر تنها یک حرف از آن را تغییر دهید، هش جدید کاملاً متفاوت خواهد بود. این ویژگی، تابع هش را به ابزاری ایدهآل برای اعتبارسنجی دادهها و جلوگیری از تقلب تبدیل کرده است.

ویژگیهای کلیدی تابع هش

برای درک بهتر عملکرد hash function، باید با ویژگیهای کلیدی آن آشنا شویم. این ویژگیها هستند که باعث میشوند تابع هش به ابزاری قدرتمند در دنیای دیجیتال تبدیل شود. در اینجا به برخی از مهمترین ویژگیها اشاره میکنیم:

- یکطرفه بودن: یکی از ویژگیهای بارز تابع هش این است که این تابع یکطرفه است. به این معنی که، هنگامی که دادهها به هش تبدیل میشوند، نمیتوان به راحتی آنها را به دادههای اصلی بازگرداند. در واقع، hash function طراحی شده است که فرایند معکوسسازی (برگرداندن هش به دادههای اولیه) غیرممکن باشد. این ویژگی باعث میشود که از اطلاعات حساس، مانند گذرواژهها، در برابر حملات مخرب محافظت شود.

- حساسیت به ورودیها: ویژگی دیگر hash function این است که حتی کوچکترین تغییرات در ورودی باعث تغییرات بزرگی در خروجی هش میشود. این ویژگی برای جلوگیری از دستکاری یا تقلب در دادهها بسیار مهم است. برای مثال، اگر یک کاراکتر در یک فایل تغییر کند، هش جدید کاملاً متفاوت خواهد بود.

- خروجی ثابت: یکی دیگر از ویژگیهای مهم hash function این است که هر ورودی با اندازه دلخواه، همیشه به یک خروجی با اندازه ثابت تبدیل میشود. بهطور مثال، در الگوریتمهایی مثل SHA-256، هش تولیدی همیشه 256 بیت خواهد بود، حتی اگر ورودی بسیار بزرگ یا کوچک باشد.

- عدم تصادفی بودن: خروجی hash function نباید بهطور تصادفی باشد. یعنی برای هر ورودی خاص، تابع هش باید همیشه خروجی ثابت و مشخصی تولید کند.

کاربردهای تابع هش

تابع هش نهتنها در دنیای ارزهای دیجیتال و بلاک چین، بلکه در بسیاری از حوزههای دیگر نیز کاربرد دارد. در این بخش، به برخی از کاربردهای مهم این فناوری میپردازیم.

1. امنیت در ارزهای دیجیتال و بلاک چین

یکی از مهمترین کاربردهای hash function در دنیای ارزهای دیجیتال است. در بلاک چین، هر تراکنش جدید قبل از اینکه در دفترکل دیجیتال ثبت شود، باید هش شود تا از امنیت آن اطمینان حاصل شود. هنگامی که یک بلوک جدید به زنجیره بلاکها اضافه میشود، هش بلوک قبلی در بلوک جدید ذخیره میشود، که باعث ایجاد امنیت و پیوستگی در زنجیره میشود.

در سیستمهایی مانند بیتکوین و اتریوم، hash function برای تایید صحت تراکنشها و اطمینان از اینکه دادههای تراکنشها تغییر نکردهاند، استفاده میشود. این ویژگی امنیتی برای محافظت از کاربران و جلوگیری از تقلب یا تغییرات غیرمجاز در شبکه ضروری است.

2. حفاظت از گذرواژهها و دادههای حساس

تابع هش در ذخیرهسازی گذرواژهها و اطلاعات حساس نیز بهطور گستردهای استفاده میشود. بهطور معمول، هنگامی که یک کاربر گذرواژه خود را وارد میکند، سیستم از hash function برای تبدیل آن به یک هش ثابت استفاده میکند. سپس این هش در پایگاه داده ذخیره میشود. به این ترتیب، حتی اگر مهاجم به پایگاه داده دسترسی پیدا کند، نمیتواند به راحتی گذرواژهها را بازیابی کند، زیرا تنها هشها ذخیره میشوند و نه گذرواژههای اصلی.

3. تایید صحت دادهها و یکپارچگی اطلاعات

یکی دیگر از کاربردهای رایج تابع هش در تایید یکپارچگی دادهها است. برای مثال، در زمانی که یک فایل یا دادهای از یک سرور به سرور دیگر منتقل میشود، میتوان از hash function برای ایجاد یک «چکسام» (checksum) استفاده کرد. این چکسام یک هش از فایل است که میتوان آن را در مقصد مقایسه کرد تا اطمینان حاصل شود که دادهها در حین انتقال تغییر نکردهاند.

4. رایگیری دیجیتال و شفافیت

تابع هش همچنین در سیستمهای رایگیری دیجیتال کاربرد دارد. در این سیستمها، میتوان از hash function برای ثبت هر رأی بهصورت امن و شفاف استفاده کرد. با استفاده از هشها، هر رأی میتواند بهطور مستقل و ایمن ثبت شود و از دستکاریهای احتمالی جلوگیری شود. این کاربرد در بلاک چینهای خاص مانند ایکسویتی (Votium) یا شورای دیجیتال (Decentralized Council) مشاهده میشود.

انواع الگوریتمهای هش

در دنیای رمزنگاری، الگوریتمهای مختلفی برای تولید هش وجود دارند. هر کدام از این الگوریتمها ویژگیها و کاربردهای خاص خود را دارند. برخی از مهمترین الگوریتمهای هش عبارتند از:

- SHA-256: یکی از محبوبترین الگوریتمهای هش است که در بیتکوین و بسیاری از ارزهای دیجیتال دیگر استفاده میشود. این الگوریتم 256 بیت خروجی تولید میکند.

- MD5: این الگوریتم هش 128 بیتی تولید میکند و در گذشته برای کاربردهای مختلفی مورد استفاده قرار میگرفت، اما به دلیل آسیبپذیریهای امنیتی، دیگر بهطور گسترده استفاده نمیشود.

- SHA-3: این الگوریتم جدیدتر است و بهعنوان جانشینی برای SHA-256 در نظر گرفته میشود. SHA-3 بر اساس ساختار متفاوتی به نام Keccak عمل میکند.

چالشها و محدودیتهای تابع هش

گرچه hash function بهعنوان یک ابزار امنیتی بسیار قدرتمند عمل میکند، اما محدودیتهایی هم دارد. یکی از چالشهای رایج در استفاده از تابع هش، حملات برخوردی (Collision Attacks) است. در این نوع حمله، دو ورودی مختلف ممکن است به یک هش مشابه برسند. این مشکل در برخی از الگوریتمهای قدیمیتر مانند MD5 و SHA-1 بیشتر دیده میشود.

نتیجهگیری

تابع هش یکی از مفاهیم اساسی در دنیای رمزنگاری و امنیت اطلاعات است. این تابع با ویژگیهایی همچون یکطرفه بودن، حساسیت به ورودیها و خروجی ثابت، به ابزاری بینظیر در تأمین امنیت سیستمهای دیجیتال تبدیل شده است. از بلاک چین و ارزهای دیجیتال گرفته تا ذخیرهسازی امن گذرواژهها و تایید یکپارچگی دادهها، کاربردهای hash function گسترده است. این فناوری بهویژه در دنیای ارزهای دیجیتال که نیاز به امنیت و شفافیت بالا است، نقشی حیاتی ایفا میکند و بدون آن، بسیاری از سیستمهای دیجیتال امروزی غیرممکن خواهند بود.

سوالات متداول

1. تابع هش چیست و چگونه کار میکند؟

تابع هش یک الگوریتم ریاضی است که ورودیها (مانند متن، فایل یا هر نوع داده دیگر) را به یک خروجی ثابت با اندازهای مشخص تبدیل میکند. این خروجی معمولاً بهعنوان یک «هش» شناخته میشود. بهطور کلی، hash function بهگونهای طراحی شده است که حتی کوچکترین تغییر در ورودیها باعث تغییرات اساسی در هش تولیدی شود.

2. چرا تابع هش یکطرفه است؟

تابع هش بهطور عمدی یکطرفه طراحی شده است تا بازیابی دادههای اصلی از هش به هیچ وجه ممکن نباشد. این ویژگی باعث میشود که hash function ابزار امنی برای ذخیرهسازی گذرواژهها و اطلاعات حساس باشد. بهعنوان مثال، هنگامی که یک گذرواژه به هش تبدیل میشود، نمیتوان آن را به سادگی بازیابی کرد.

3. آیا هشها قابل بازسازی هستند؟

نه، هشها قابل بازسازی نیستند. وقتی دادهها به هش تبدیل میشوند، این تبدیل غیرقابل برگشت است. بنابراین، نمیتوان بهطور مستقیم هش را به دادههای اصلی برگرداند. این ویژگی در حفظ امنیت اطلاعات بسیار مهم است، زیرا هیچکس نمیتواند از روی هش به اطلاعات اصلی دست پیدا کند.

4. آیا هشها در همه الگوریتمها اندازه یکسانی دارند؟

خیر، اندازه هشها در الگوریتمهای مختلف متفاوت است. برای مثال، در الگوریتم SHA-256، اندازه هش همیشه 256 بیت است، در حالی که در الگوریتم MD5 اندازه هش 128 بیت است. این اندازه ثابت باعث میشود که هشها از ورودیهای مختلف با اندازههای متفاوت، خروجی ثابت داشته باشند.

5. چگونه تغییرات در ورودی میتواند باعث تغییرات بزرگ در هش شود؟

تابع هش بهگونهای طراحی شده است که کوچکترین تغییر در ورودی باعث تولید هش کاملاً متفاوت میشود. برای مثال، اگر یک کاراکتر در یک فایل تغییر کند، هش جدید بهطور کامل با هش قبلی متفاوت خواهد بود. این ویژگی باعث میشود که hash function ابزاری مناسب برای تشخیص تغییرات در دادهها باشد.